Os ataques cibernéticos estão ficando cada vez mais sofisticados e os invasores podem contornar até mesmo os melhores controles e políticas de segurança. Uma vez que os adversários obtêm acesso a um sistema, é crucial pará-los o mais rápido possível para reduzir os danos.

O desafio é que as equipes de operações de segurança devem gerenciar milhares de indicadores de comprometimento e várias ferramentas de segurança com tempo limitado, dificultando a detecção e a resposta a atividades maliciosas.

Uma solução eficaz é priorizar os indicadores de comprometimento, aprimorando seu SIEM com a estrutura ATT&CK da MITRE Corporation.

ATT&CK no ápice da pirâmide

A estrutura ATT&CK é uma classificação padrão do setor de táticas e técnicas adversárias com base em observações do mundo real de diferentes ataques cibernéticos.

A estrutura é independente do fornecedor e orientada pela comunidade, fornecendo uma classificação comum entre vários produtos e usuários.

ATT&CK é um acrônimo para Adversarial Tactics, Techniques & Common Knowledge, implicando as diferentes partes da estrutura. As táticas são os objetivos ou metas dos agentes de ameaças, e as técnicas são os métodos específicos que eles usam para alcançá-los. Os analistas de segurança podem usar a estrutura para entender o comportamento do adversário e como os invasores realizam ataques.

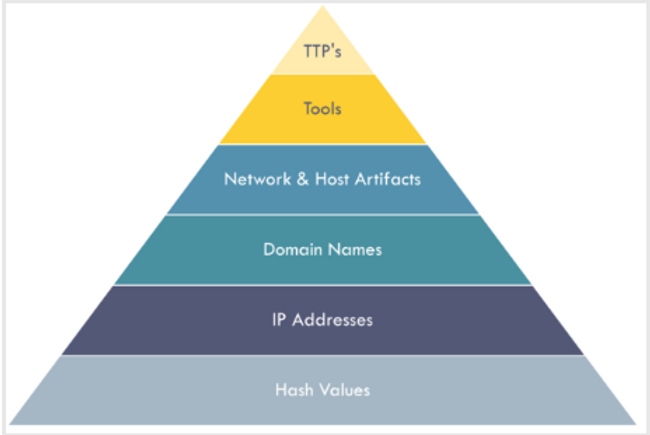

A Pirâmide da Dor

A Pirâmide da Dor é invenção do profissional de segurança David J Bianco, que a criou em 2013. Essencialmente, a Pirâmide da Dor demonstra que alguns indicadores de comprometimento são mais problemáticos para os adversários do que outros. Isso ocorre, quando esses indicadores são negados a um invasor, a perda de alguns será mais dolorosa para eles do que a perda de outros. É assim que a Pirâmide da Dor se parece:

A Pirâmide da Dor, portanto, fornece uma lista de prioridade crescente de indicadores contra os quais os controles de segurança devem ser aplicados. Cada nível oferece uma oportunidade para os defensores detectarem e prevenirem vários indicadores de ataque. Por exemplo, valores de hash, endereços IP e domínios são acessíveis por meio de feeds de inteligência. Também é possível encontrar artefatos de rede e host como observáveis em feeds de inteligência de micro ameaças.

No entanto, apenas os programas de segurança mais resilientes incorporarão a capacidade de detectar e impedir TTPs (Táticas, Técnicas e Procedimentos: Como o adversário realiza sua missão, desde o reconhecimento até a exfiltração de dados e em todas as etapas intermediárias e procedimentos), que descrevem e ajudam a prever o comportamento futuro do invasor. Os TTPs do invasor podem ser consumidos por meio de relatórios estratégicos de inteligência de ameaças, feeds como STIX/STIX2 e estruturas como MITRE ATT&CK.

Aprimorando seu SIEM com a estrutura ATT&CK Aprimorar os recursos do SIEM com a inteligência de ameaças da estrutura ATT&CK permite que os analistas entendam melhor as especificidades de um ataque.

Quando sua solução SIEM gera um alerta, você entende por que ele está disparando. Por exemplo, os analistas podem observar se um alerta está relacionado a uma técnica ATT&CK específica, um grupo de ameaças conhecido ou alertas aparentemente não relacionados para obter uma imagem melhor.

Aprimorar seu SIEM com a estrutura ATT&CK oferece indicadores mais fortes para que você possa detectar uma ameaça rapidamente e responder adequadamente.

Como o Logpoint usa o MITRE ATT&CK

A solução SIEM da Logpoint cobre uma parte significativa dos casos de uso da estrutura ATT&CK. Por exemplo, a Logpoint mapeia todas as suas consultas em torno da estrutura para facilitar para os analistas opções de coletar informações sólidas sobre ameaças e identificação de indicadores de comprometimento em relação aos TTPs.

Outro exemplo de como o Logpoint usa a estrutura ATT&CK são as regras de alerta. O modelo atribui um ID exclusivo a cada tática adversária e todas as regras de alerta habilitadas no Logpoint retornarão um alerta com um ID ATT&CK anexado. O ID facilita para um analista ver se alertas correspondem a um único ataque seguindo uma sequência estabelecida.

O módulo UEBA do Logpoint usa aprendizado de máquina para detectar comportamentos suspeitos de usuários e entidades. A tecnologia por trás da UEBA complementa perfeitamente os recursos de detecção com os métodos táticos da estrutura. Em vez de, consultas rígidas, pesquisas ou outras construções de dados que normalmente vêm junto com um SIEM, o Logpoint UEBA combina os algoritmos de aprendizado de máquina com cenários práticos reais, em vez de itens de interesse singulares e não coesos.

Muitos provedores de SIEM oferecem uma cobertura específica da estrutura ATT&CK, mas poucos podem colocar um número exato nos casos de uso. É mais fácil obter uma visão completa do valor real da solução SIEM quando o número de casos de uso cobertos pelo ATT&CK for transparente. O Logpoint oferece total transparência sobre quais táticas e técnicas ele fornece com o LogPoint ATT&CK Navigator.

Você tem interesse em conhecer mais sobre essa tecnologia? Nós da Orangefox, estamos preparados para orientar a sua empresa com os melhores diferenciais das nossas soluções para que atenda às demandas e o orçamento dos seus clientes. Converse com o nosso especialista.